Crowdstrike-Debakel: Wie schützen wir uns?

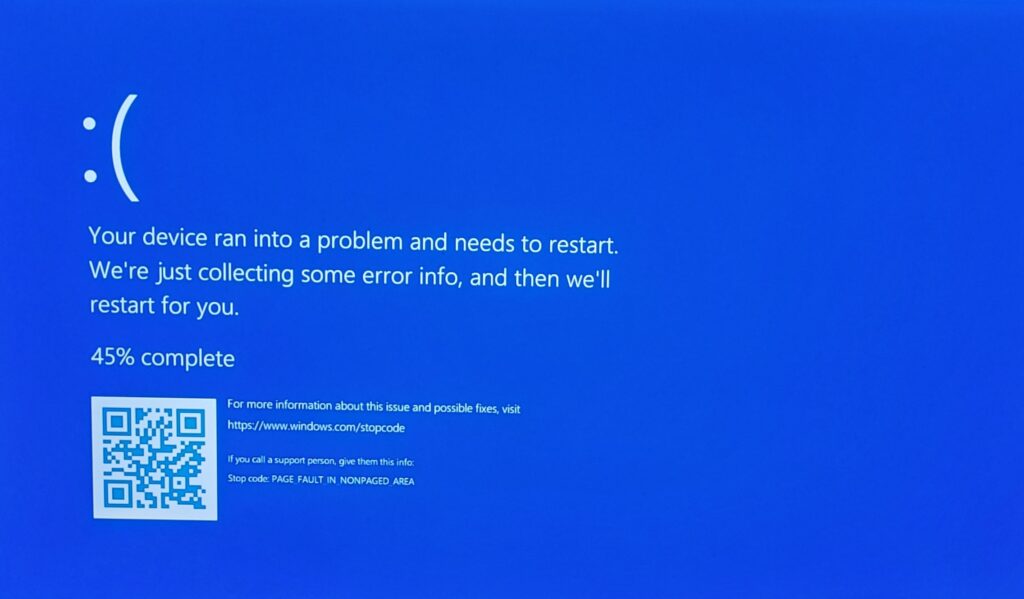

Ein schadhaftes Softwareupdate der Antimalware Software Falcon des Software-Herstellers Crowdstrike sorgte am vergangenen Freitag für einen der folgenschwersten IT-Ausfälle der Geschichte. In zahlreichen Krankhäusern, Banken, TV-Stationen und Flughäfen waren die Bildschirme plötzlich blau. Ein sogenannter „Blue Screen of Death“ war das Einzige, was auf den Monitoren von rund 8,5 Millionen betroffenen Windows Endgeräten noch zu sehen war. Da Crowdstrike Unternehmen mit hohen Sicherheitsanforderungen mit ihrer Software beliefert, war die kritische Infrastruktur besonders stark betroffen. Die Folgen waren verheerend: Krankenhäuser mussten Operationen verschieben, mehr als 5000 Flüge mussten gestrichen werden. Während viele Passagiere noch immer auf Flughäfen rund um den Globus gestrandet sind und die technische Ursachenforschung noch nicht abgeschlossen ist, stellen sich Verantwortliche in Unternehmen, Behörden und anderen Institutionen die Frage, wie wir unsere Verwundbarkeit durch solche Vorfälle in Zukunft verringern können.

Ein Ausfall kann nie ausgeschossen werden

Allgemein können Risiken auf zwei unterschiedliche Arten verringert werden: Einerseits kann die Eintrittswahrscheinlichkeit eines negativen Ereignisses reduziert werden. Dazu zählen im konkreten Fall eine bessere Qualitätssicherung bei den Softwareherstellern und eine bessere Qualifizierung der Produkte in der Lieferkette durch die nutzenden Unternehmen. Da die Wahrscheinlichkeit eines derartigen Vorfalls nie auf 0% gesenkt werden kann, müssen andererseits die negativen Auswirkungen eines eingetretenen Ereignisses auf den Betrieb der Organisation abgeschwächt werden. Dazu zählen das Betriebskontinuitätsmanagement (business continuity management) und die Wiederherstellung nach einem Notfall (disaster recovery), die auch als BCM/DR bezeichnet werden. Es geht hier zum Beispiel darum Redundanzen aufzubauen, sodass bei Ausfällen alternative Systeme zur Verfügung stehen.

Die Europäische Union hat in den vergangenen Monaten zwei legislative Initiativen auf den Weg gebracht, die diese beiden Aspekte der Risikoreduktion adressieren und sowohl die Hersteller als auch die Nutzer von Software in die Pflicht nehmen.

NIS2-Richtlinie

Die NIS2-Richlinie, die in den EU-Mitgliedsstaaten bis 17. Oktober 2024 in nationales Recht umgesetzt werden muss (eine Einigung der Regierungsparteien steht in Österreich noch aus), verpflichtet Unternehmen in besonders sensiblen Sektoren, Risikomanagementmaßnahmen in Bezug auf die Sicherheit in der Lieferkette umzusetzen und Maßnahmen zur Aufrechterhaltung des Betriebs und der Wiederherstellung nach einem Notfall zu definieren. Es geht, wie man am aktuellen Crowdstrike-Vorfall beobachten kann, nicht nur um das eigene Unternehmen, sondern auch um die Auswirkungen auf andere Unternehmen der kritischen Infrastruktur. Da kritischen Sektoren weit gefasst sind und direkt betroffene Unternehmen auch ihre Lieferanten in die Pflicht nehmen müssen, berührt die NIS2-Richtlinie einen sehr großen Teil der europäischen Wirtschaft. Obwohl das nationale Gesetz noch ein Entwurf ist, haben Unternehmen 2024 stark in Cyber-Sicherheit investiert, um der Richtlinie gerecht zu werden.

Cyber Resilience Act

Der Cyber Resilience Act (CRA), der in den kommenden Wochen beschlossen und in etwa drei Jahren vollständig in Kraft treten soll, wird die Hersteller von Software- und Hardwareprodukten neben der Behebung und Meldung von Schwachstellen und der Bereitstellung von Updates über einen Zeitraum von fünf Jahren auch zur Etablierung eines Qualitätssicherungssystems für die Konzeption, Entwicklung, Endabnahme und Prüfung von digitalen Produkten verpflichten. Da auch Importeure und Händler in die Pflicht genommen werden, sind auch Produkte von US-Herstellern wie Crowdstrike, die am europäischen Markt in Verkehr gebracht werden, von der EU-Verordnung betroffen. Software für die „Suche, Entfernung und Quarantäne von Schadsoftware“ ist als wichtiges Produkt der Klasse I und „Angriffserkennungs- und/oder -präventionssysteme“ als wichtiges Produkt der Klasse II sogar explizit einer strengeren Konformitätsbewertung unterworfen als Software mit geringerem Risiko. Bei Verstößen drohen Strafen von bis zu 15 Millionen Euro oder 2,5% des globalen Umsatzes.

Auch Microsoft wird sich um eine widerstandsfähigere Architektur ihres Betriebssystems Gedanken machen müssen. Der Cyber Resilience Act klassifiziert nämlich auch Betriebssysteme als wichtige Produkte der Klasse I. Um die Resilienz von Windows im Fall eines schadhaften Updates eines Drittanbieters zu erhöhen und die Verfügbarkeit von Windows Endgeräten auch nach einem derartigen Vorfall zu gewährleisten, könnte Microsoft beispielsweise dafür sorgen, dass fehlerhafte Kernel Treiber nach einem Neustart nicht mehr geladen werden, wobei zu beachten ist, dass dies nicht von Angreifern zur Deaktivierung des Sicherheitsprodukts missbraucht werden kann.

Wettbewerbsrecht

Wenn man nicht einzelne Unternehmen, sondern die Verwundbarkeit der gesamten Gesellschaft betrachtet, kann auch das Wettbewerbsrecht zur Reduktion von Risiken beitragen. Denn eine hohe Marktkonzentration führt dazu, dass von derartigen Vorfällen viele Unternehmen gleichzeitig betroffen sind. Dass Monokulturen große Risiken bedeuten, ist der Menschheit spätestens seit der Großen Hungersnot in Irland zwischen 1845 und 1849 bekannt. Da Irland nur auf zwei Kartoffelsorten setzte, führten Ernteausfälle zu großen Hungersnöten. Durch den Anbau von unterschiedlichen Sorten, hätten die Auswirkungen der Verbreitung von Pilzen maßgeblich reduziert werden können. Microsoft sieht das als Marktführer naturgemäß anders und macht ausgerechnet das Wettbewerbsrecht der Europäischen Union für den aktuellen Vorfall mitverantwortlich [1]. Denn Microsoft musste sich im Jahr 2009 nach einem Wettbewerbsverfahren gegenüber der Europäischen Kommission dazu verpflichten, Herstellern von Sicherheitssoftware den gleichen Zugang zum Betriebssystem zu gewähren wie Microsoft Defender, der von Microsoft selbst angebotenen Software zur Erkennung von Schadsoftware. Dies ist insofern von Vorteil, da ein Fehler in der Sicherheitssoftware bei einer Monopolstellung alle Systeme zum Ausfall bringen könnte.

Fazit

Abschließend lehrt uns dieser Vorfall, „Zero Trust“ nicht länger als Marketingbegriff zur Bewerbung von Sicherheitsprodukten zu verstehen. Paradoxerweise bewirbt Crowdstrike die eigenen Produkte als Zero-Trust-Lösungen, erfordert aber, dass ihre Kunden ihrer Software hochprivilegierten Zugriff auf ihren Systemen anvertrauen. Wer das Zero-Trust-Prinzip ernsthaft umsetzen will, muss es als umfassende Strategie zur Risikominimierung verstehen, die auch Abhängigkeiten zu Herstellern von „Zero-Trust-Lösungen“ berücksichtigt.

Die Reduzierung des Risikos von Systemausfällen wie diesem ist klares Ziel der jüngsten EU-Initiativen mit NIS2 und CRA, allerdings kommen sie für diesen Vorfall mehrere Monate zu spät. Man sollte die EU-Vorgaben aber nicht nur am Papier erfüllen, sondern Sicherheit auch tatsächlich als Teil der Firmenkultur leben. Gerade hier liegt meist der Schlüssel zum Erfolg: IT-Security muss auf die Straße gebracht werden, nicht nur aufs Papier.