Wie Malware am Privatgerät die Firma lahmlegt

Sicherheitslage durch Home-Office verschlechtert

Im vergangenen Jahr wurden viele Organisationen sehr plötzlich vor die Herausforderung gestellt, innerhalb kürzester Zeit Mitarbeitern einen Home-Office Arbeitsplatz zur Verfügung zu stellen. Während diese Maßnahmen die Gesundheit der Mitarbeiter schützten, konnten sie potenziell die IT-Sicherheit ihrer Arbeitgeber gefährden.

Es ist in vielen Organisationen derzeit gängige Praxis, Mitarbeitern den Zugriff auf Unternehmensressourcen von ihren privaten Rechnern zu erlauben. Dies geschieht, um Mitarbeitern möglichst rasch und unkompliziert einen Arbeitsplatz zur Verfügung zu stellen. Doch private Systeme sind heterogen und werden nicht zentral von einem professionellen IT-Team verwaltet. Dadurch bieten sie mehr Möglichkeiten für einen Angriff und öffnen Einfallstore für kriminelle Eindringlinge.

Von Unternehmen mit konsequenter IT-Security wird in solchen Fällen eine Remote-Desktop Lösung (z.B. Citrix oder RDP) verwendet, über die Mitarbeiter „den Bildschirm“ ihren Arbeits-PCs übertragen bekommen und so auf ihre gewohnte Arbeitsumgebung zugreifen können. Um eine Trennung zwischen privater und beruflicher IT-Umgebung zu gewährleisten, werden dabei bestimmte Funktionen der Remote-Desktop Lösungen deaktiviert. So sollen Mitarbeiter Daten zwischen privater und beruflicher Umgebung nicht kopieren, aus der beruflichen Umgebung auf privaten Druckern nicht drucken oder Daten von am privaten Rechner angeschlossenen USB-Sticks nicht in die Unternehmensumgebung weitertransportieren können.

Nach Installation dieser Einschränkungen gehen viele Unternehmen und deren IT-Verantwortliche davon aus, dass infizierte private Rechner keine Gefährdung für das Unternehmen darstellen. Diese Annahme ist jedoch falsch, da auf privater Hardware laufende Schadsoftware – genauso wie der legitime Benutzer – mit dem Remote-Desktop interagieren kann. So simuliert ein bösartiges Programm beispielsweise Tastatur- und Mauseingaben, um Schadsoftware in die Unternehmens-IT zu importieren.

Demonstration des Angriffs

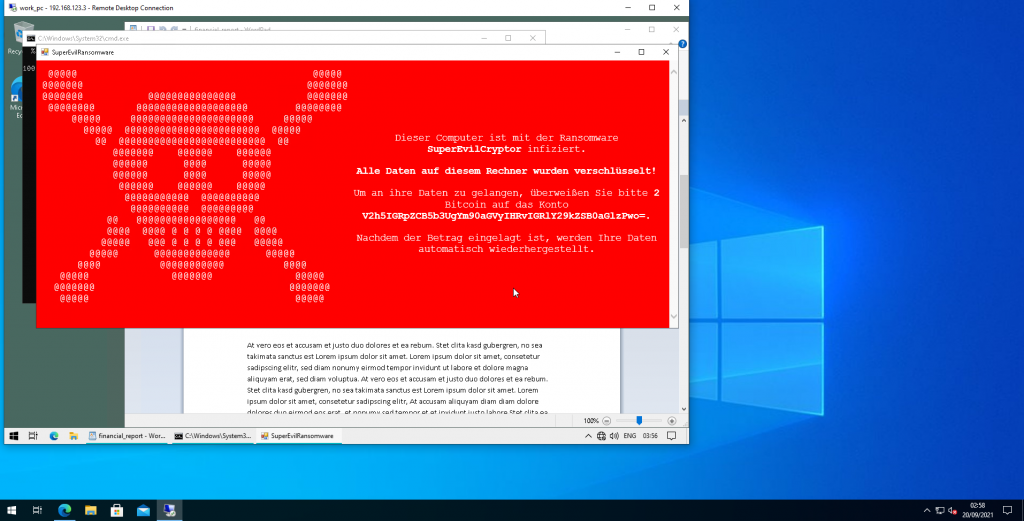

Die Cyber-Security Experten von Certitude, die bereits Schwachstellen in Produkten von Microsoft und Citrix aufgedeckt haben, demonstrieren in einem simulierten Hacker-Angriff (hier geht’s zum Video) folgendes Szenario: Ein Opfer infiziert sich mit einem Schadprogramm über einen gefälschten Youtube-Download. Dies ist nicht zu bemerken. Schon jetzt kann der Angreifer Bildschirminhalte des Opfers zu sich übertragen und so sensible Daten lesen. In weiterer Folge greift das Opfer per Remote-Desktop auf den Unternehmensrechner zu. Das im Hintergrund laufende Schadprogramm interagiert unbemerkt mit dem Remote-Desktop des Unternehmens über simulierte Tastatureingaben, überträgt Schadsoftware auf den Unternehmensrechner und führt diese aus. Die Schadsoftware aktiviert einen Krypto-Trojaner („Ransomware“), verschlüsselt die Unternehmensdaten und erpresst somit das Opfer auf Lösegeldzahlung.

Dieser Angriff zeigt, dass beim Zugriff von Privatgeräten auf Unternehmensnetzwerke implizit auf die Sicherheit der Privatgeräte vertraut wird, welche nicht im administrativen Einflussbereich der Organisation stehen. Es kann nicht gewährleistet werden, dass private Systeme sicher konfiguriert und frei von Schadsoftware sind, die installierte Software auf dem aktuellen Stand ist und die Systeme ausschließlich von Mitarbeitern und nicht deren Bekannten oder Verwandten verwendet werden.

Gegenmaßnahmen

Für viele Unternehmen mit strengen Sicherheitsanforderungen empfiehlt sich, Mitarbeiter für ihre dienstlichen Tätigkeiten mit Unternehmens-Geräten, die zentral administriert und überwacht werden, auszustatten und die Verwendung von Privatgeräten nicht zuzulassen. Ohne diese Maßnahme ist ein Schutz sehr stark von den einzelnen Mitarbeitern, deren privaten Geräten sowie deren Know-how über die sichere Verwendung von IT abhängig. Mitarbeiter sollten in diesem Fall unbedingt geschult und sensibilisiert werden, damit sie in der Lage sind ihre private Hardware mit einem angemessenem Sicherheitsniveau zu betreiben.

Zu einer sicheren Verwendung eines Privatgeräts gehören beispielsweise:

- Betriebssysteme und Software aktuell halten – regelmäßige Updates und Virenschutz

- Keine dubiosen bzw. unbekannte Programme installieren

- Physische Absicherung vor anderen Personen (Screen-Lock, Festplattenverschlüsselung)

- Sichere Passwörter verwenden

- Äußerste Vorsicht beim Klick auf Links oder Anhänge