Anstieg Betrugsmasche gegen Verrechnung

Certitude nimmt in den letzten Wochen eine Häufung von Online-Betrug gegen die Verrechnungsabteilungen von Unternehmen in Österreich und Deutschland wahr. Angreifer erwirken die Änderungen der Kontodaten von Lieferanten bei deren Kunden durch Social Engineering per E-Mail. Häufig betragen die Schadenssummen mehrere hunderttausend Euro und führen zu Rechtsstreitigkeiten zwischen den betroffenen Unternehmen.

Nun sind diese Angriffe nicht neu, ungewöhnlich ist jedoch die starke Häufung derartiger Fälle in den vergangenen Wochen, die Certitude bei mit ihr in Kontakt stehenden Unternehmen wahrnimmt. Certitude konnte bei den Analysen auch feststellen, dass Betrüger strukturiert Informationen zu Auftragsvergaben aus öffentlichen Ausschreibungen abgreifen, um so Kenntnisse über Lieferanten-Kunden-Beziehungen zu erlangen, die dann in weiterer Folge für diese Angriffe verwendet werden.

Involvierte Parteien

Für die weitere Erläuterung ist es wichtig folgende 3 Parteien, die in diesen Angriff involviert sind, zu verstehen:

- Firma-L: Eine Firma, die Leistungen für ihre Kunden erbringt und verrechnet (Lieferant)

- Firma-K: Eine Firma, die Leistungen bezieht und dafür bezahlt (Kunde)

- Angreifer: Gibt sich gegenüber dem Lieferanten als Kunde aus bzw. gegenüber dem Kunden als Lieferant

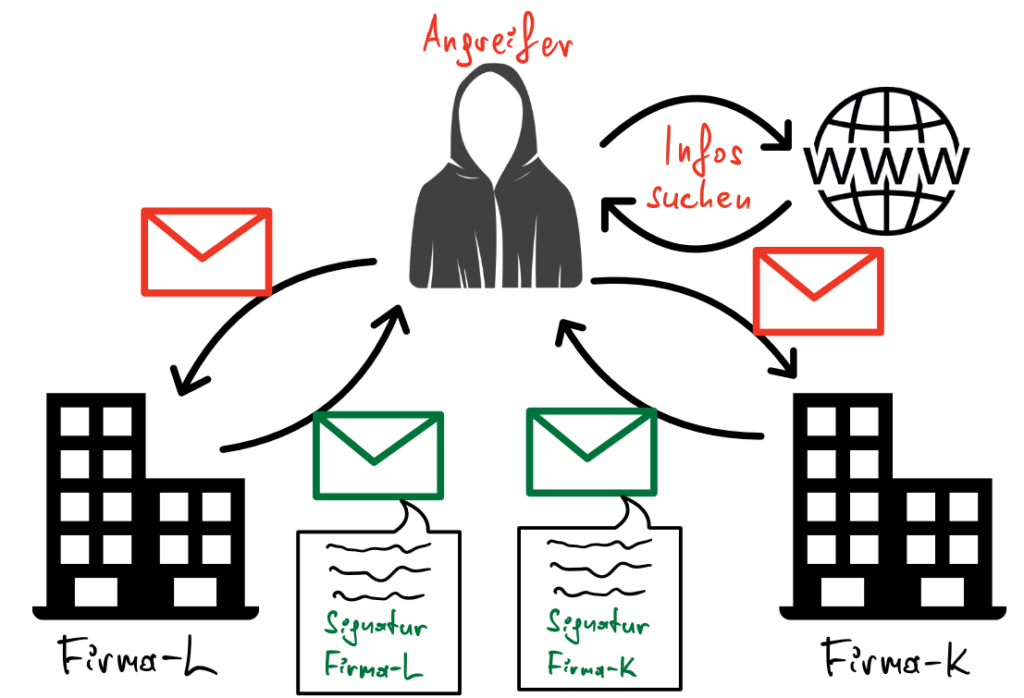

Recherche und Vorbereitung

Die Angriffe beginnen meist mit einer Recherche des Angreifers über Firma-K und über die mit Kunde-K in Beziehung stehenden Lieferanten. An diese Informationen zu gelangen ist meist leichter als viele vermuten würden. Folgende Quellen können dazu beispielsweise nützlich sein:

- Pressemeldungen

- Blogposts

- Social-Media Kanäle der Unternehmen

- Bekanntmachungen im Zuge von Ausschreibungen

Im nächsten Schritt tritt der Angreifer mit den beiden Firmen per E-Mail in Kontakt. Ziel dieses Erstkontaktes ist es zu verstehen, wie E-Mails der Unternehmen z.B. hinsichtlich Schriftart, Signatur, Schreibstil gestaltet sind. Dazu reicht meist eine einzige E-Mail an den Vertrieb oder die Firmenkontaktadresse mit einer allgemeinen Anfrage, auf die meist höflich geantwortet wird.

Nun kann der Angreifer die E-Mails optisch und stilistisch nachahmen, um sich in zukünftigen E-Mails jeweils als die andere Partei dieser Lieferanten-Kunden-Beziehung auszugeben. Möglicherweise registriert sich der Angreifer dafür auch eine den tatsächlichen Unternehmensdomains ähnlich lautende Domain oder, sofern keine technischen Maßnahmen (wie DMARC, DKIM und SPF) implementiert sind (leider ist das immer noch häufig der Fall), kann er die Emails sogar von den jeweiligen Unternehmensdomains verschicken und dadurch fast unerkennbar machen.

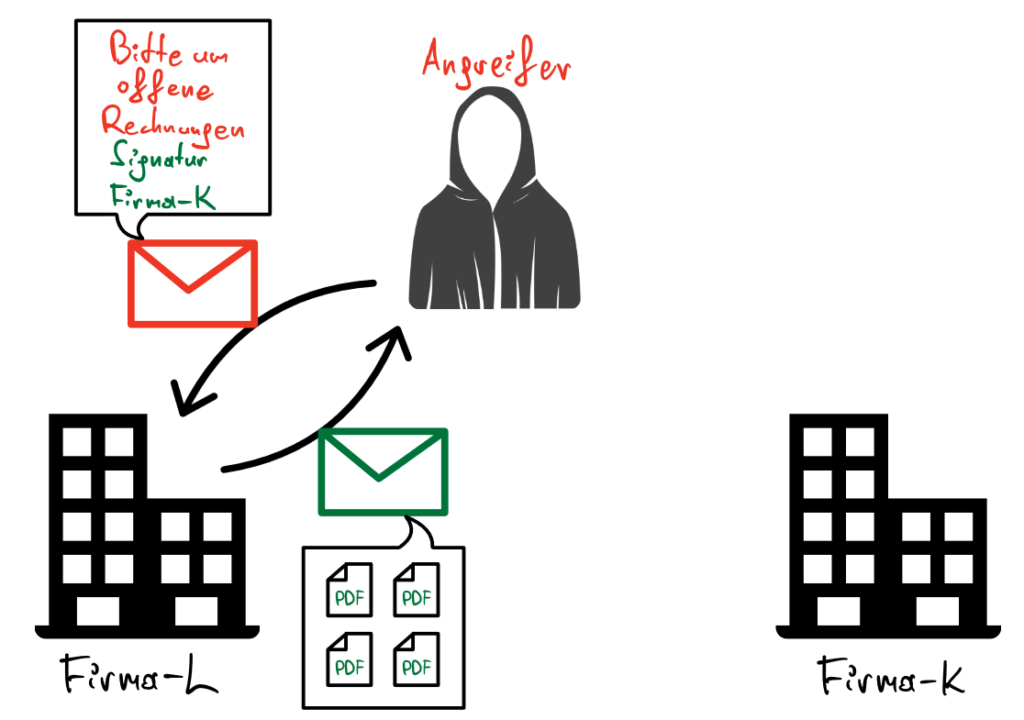

Einklinken in die Rechnungskommunikation

Eine typische nächste Aktion wäre nun Firma-L im Namen von Firma-K zu kontaktieren und nach offenen Rechnungen zu fragen. Firma-L merkt häufig nicht, dass es sich um den Angreifer handelt, da die E-Mails optisch und stilistisch den legitimen E-Mails von Firma-K täuschend ähnlich, wenn nicht sogar gleich, sind.

Der Lieferant möchte seine offenen Rechnungen beglichen haben und ist deshalb gerne bereit die offenen Rechnungspositionen und -dokumente zu übermitteln – ohne zu wissen, dass es sich um den Angreifer handelt.

Häufig verbleiben E-Mail Adressen der Angreifer unbemerkt im Kommunikationsverlauf (CC Feld) bei zukünftigen E-Mails zu Rechnungen in der Beziehung zwischen Kunde und Lieferant.

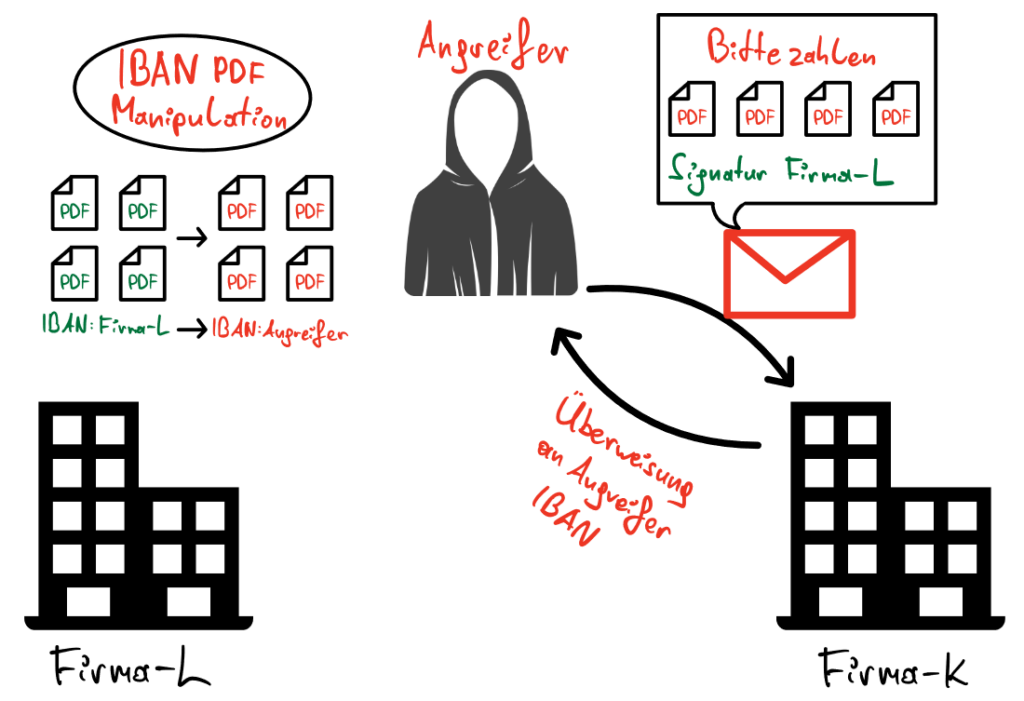

Übermittlung der geänderten Rechnung

Nun tauscht der Angreifer die Kontonummer in der Rechnung aus. Fälschlicherweise wird häufig angenommen, dass PDF-Dateien nicht geändert werden können – dem ist nicht so! Der Angreifer schickt die geänderte Rechnung nun im Namen Firma-L an Firma-K, häufig noch mit einem Hinweis zur geänderten Kontonummer im E-Mail-Text.

Bei der nächsten Überweisung der Firma-K an Firma-L ist der Schaden angerichtet. Das Geld ist am Angreiferkonto (im Ausland) und wird rasch „ausgecasht“. Doch zu diesem Zeitpunkt haben Firma-K und Firma-L meist noch nichts bemerkt.

Erst nach der ersten Nachfrage oder Mahnung der Firma-L an Firma-K fällt der Angriff auf. Oft geschieht das erst Wochen oder Monate nach dem stattgefundenen Angriff. Eine Strafverfolgung ist schwierig, da der Angreifer seine Herkunft technisch verschleiert und die Kommunikation über Länder führt, mit denen es keine Kooperation in der Strafverfolgung gibt. Auch das Kreditinstitut des Angreifers befindet sich in fremden Ländern.

Wer ist das Opfer?

Häufig führen derartige Vorfälle, auch aufgrund der hohen Schadenssummen, zu Rechtsstreitigkeiten über die Verantwortung des Angriffs zwischen Firma-K und Firma-L. Firma-K hat die Überweisung an das falsche Konto getätigt, Firma-L hat aber somit ihr Geld nicht erhalten. Oft haben beide der betroffenen Parteien Fehler in der vorangegangenen Kommunikation begangen, die den Angriff ermöglichten.

Was soll man als Betroffener tun?

Certitude empfiehlt derartige Vorfälle rasch zur Anzeige zu bringen und Experten bei der Aufklärung des Vorfalls zu involvieren. Das beschriebene Szenario ist nur eines von verschiedenen möglichen Angriffsvarianten. Forensische Analysen der E-Mails können das Angreifervorgehen eingrenzen und klären, ob Infrastruktur kompromittiert wurde oder der Angriff ausschließlich auf Social Engineering, entsprechend dem oben beschriebenen Szenario, basiert. Möglicherweise ermöglichen die Analysen Rückschlüsse auf die Täter.

Was sollte man präventiv tun?

- Die Security-Awareness der Mitarbeiter stärken, z.B. durch Schulungen und selbst beauftragte Phishing Kampagnen

- Kritische Prüfung der Absender-E-Mail-Adressen und Domains durch die Mitarbeiter

- Elektronische Signaturen für E-Mails und Rechnungsdokumente zwischen Kunde und Lieferant etablieren – dadurch können gefälschte E-Mails oder Dokumente leichter auffallen

- Technische Härtungen an den E-Mail-Systemen im Unternehmen vornehmen, insb. die technischen Maßnahmen DKIM, DMARC, SPF einsetzen, um E-Mail Spoofing zu verhindern. Anderenfalls können Angreifer sogar im Namen fremder Domains E-Mails verschicken