Ransomware-Angreifer leakten möglicherweise frühere Opfer

Kürzlich wurden wir damit beauftragt, einen Ransomware-Angriff zu untersuchen. Wir konnten den wahrscheinlichen Angriffsvektor rekonstruieren und die wahrscheinlich gestohlenen Daten identifizieren. Was diesen Fall besonders interessant machte, war der Mechanismus zum Exfiltrieren von Daten. Dieser leakte möglicherweise die Namen anderer Organisationen, die zuvor von dieser Gruppe angegriffen wurden.

Nachdem wir zu dem Fall gerufen wurden, ergab die erste Einschätzung der Situation, dass zum Glück einige der Offsite-Backups der Organisation nicht verschlüsselt wurden. Diese Daten gaben uns die Möglichkeit, Logdaten und andere Daten zu untersuchen, die vor der Verschlüsselung vorhanden waren.

Angriffsvektor

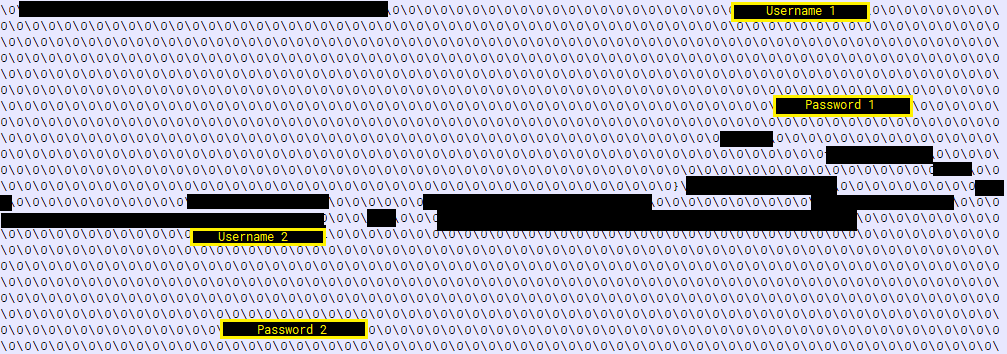

Durch eine Analyse der externen Infrastruktur wurde eine kritische (bekannte) Schwachstelle (CVE-2018-13379) [1] in der Fortinet Firewall (FortiOS SSL VPN) identifiziert. Diese Directory-Traversal-Schwachstelle ermöglicht es einem nicht authentifizierten Angreifer, über speziell gestaltete HTTP-Requests auf Systemdateien zuzugreifen. Die Schwachstelle kann leicht ausgenutzt werden, um aktive VPN-Benutzernamen und die dazugehörigen Passwörter auszulesen.

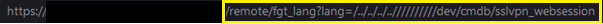

Folgende URL wurde aufgerufen, um die Schwachstelle zu überprüfen:

VPN-Benutzernamen und entsprechende Passwörter waren in der heruntergeladenen Datei enthalten:

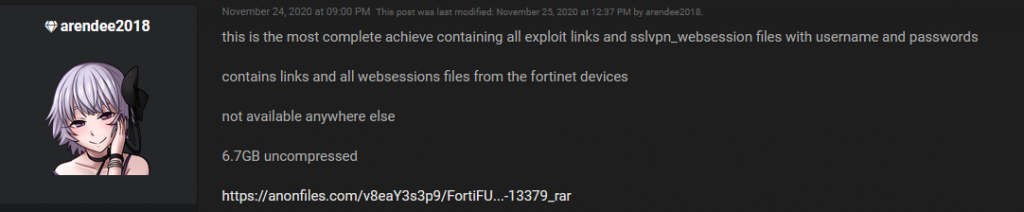

Die Schwachstelle wurde Ende Mai 2019 bekannt. Im Laufe der Zeit haben Angreifer VPN-Zugangsdaten (Links und Sitzungsdaten) in verschiedenen Foren veröffentlicht.

Das letzte Leak war im September 2021, als SSL-VPN-Zugangsinformationen zu 87.000 FortiGate SSL-VPN-Geräten veröffentlicht wurden [2]. Diese Informationen wurden wahrscheinlich von verschiedenen Angreifern verwendet, um Unternehmen zu infiltrieren, Daten zu exfiltrieren und Ransomware zu verteilen.

Nach weiterer Analyse stellte sich heraus, dass ein exponierter VPN-Benutzer (Domain Admin) verwendet wurde, um eine VPN-Verbindung aufzubauen und den Kunden zu infiltrieren. Dies war möglich, da zu diesem Zeitpunkt kein zweiter Faktor (2FA) für eine VPN-Anmeldung erforderlich war. Logdaten zeigten, dass für den Zugriff auf die Infrastruktur ein Gerät mit dem Namen „mimikatz“ (wie das bekannte Tool zum Dumping von Credentials) verwendet wurde.

Exfiltration der Daten

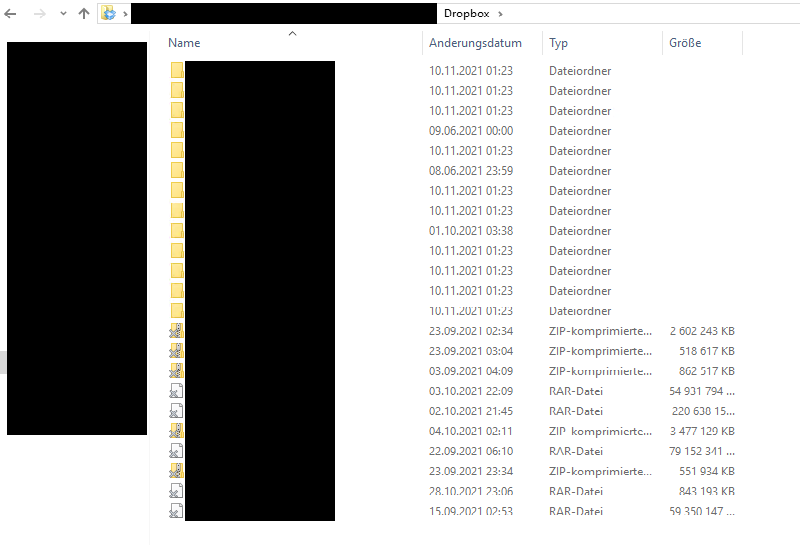

Der Angreifer installierte den Dropbox-Client auf dem Domänencontroller (DC), um Daten aus einer Netzwerkfreigabe zu exfiltrieren. Das exfiltrierte Archiv wurde nicht gelöscht und konnte aus einem Backup des noch nicht verschlüsselten DC wiederhergestellt werden. Daher war es möglich, die betroffenen Daten zu identifizieren.

Dabei hat der Angreifer ungewollt den Inhalt des genutzten Dropbox-Accounts preisgegeben, der Ordner mit Namen anderer Unternehmen enthielt. Dies deutet darauf hin, dass auch Daten von diesen Unternehmen gestohlen wurden (eine andere Möglichkeit besteht natürlich darin, dass der Angreifer uns trollte, indem er absichtlich gefälschte Hinweise hinterließ). Auf den Inhalt dieser Ordner konnte jedoch nicht zugegriffen werden, da die Daten auf dem System nicht für die Synchronisierung konfiguriert waren.

Diese Informationen wurden an CERT AT weitergegeben.

Verschlüsselung

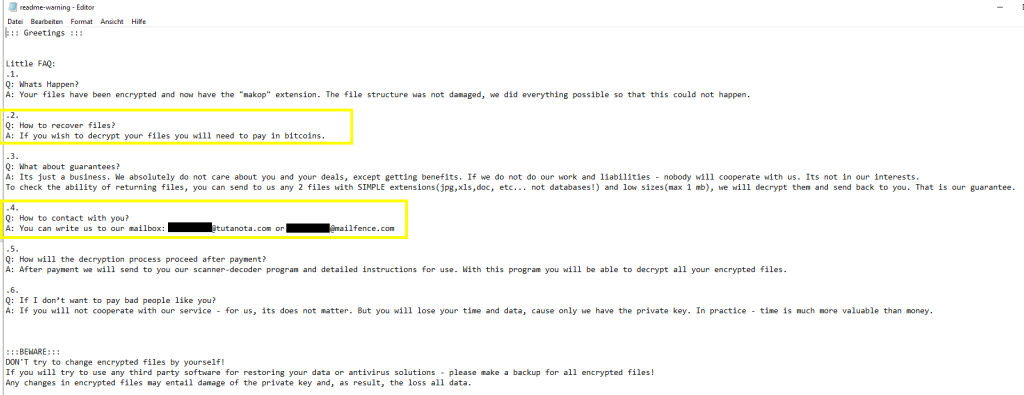

Nach dem Exfiltrieren der Daten wurde der Prozess der Verschlüsselung mehrerer Serversysteme gestartet. Die eingesetzte Ransomware wird als „Makop“ bezeichnet. Auf kompromittierten und verschlüsselten Systemen wurde folgender Ransomware-Hinweis gefunden:

Eine detaillierte Analyse der Ransomware-Malware wurde während dieser Untersuchung nicht durchgeführt.

Fazit

Wie auch dieser Fall zeigt, ist es von entscheidender Bedeutung, alle Softwarekomponenten zu aktualisieren, sobald Sicherheitspatches verfügbar sind. Es sollte ein ganzheitlicher Patch-Management-Prozess etabliert werden, der Betriebssysteme, Anwendungen, Softwarebibliotheken, Netzwerkgeräte und alle anderen Assets umfasst, die Software verwenden. Da sie die primäre Schnittstelle zur Welt sind, sind vom Internet erreichbare Anwendungen von besonderer Bedeutung. Eine weitere Erkenntnis ist, dass die Multifaktor-Authentifizierung für Anwendungen mit Internetzugriff unerlässlich ist, nicht nur um klassische Phishing-Angriffe zu verhindern.