Tausende Organisationen verwundbar auf Subdomain Hijacking

Subdomain-Hijacking stellt ein besorgniserregendes Szenario dar, bei dem Angreifer die Kontrolle über Websites übernehmen, die auf Subdomains seriöser Organisationen gehostet werden. Dies ermöglicht Angreifern zum Beispiel die Verbreitung von Schadsoftware und Desinformationen oder die Durchführung Phishing-Angriffen. Der rasante Anstieg derartiger Bedrohungsszenarien sowie die immer intensivere Nutzung von Cloud-Diensten verstärkt das Ausmaß dieser Schwachstelle.

Die Auswirkungen von Subdomain Hijacking sind weitreichend und umfassen ein Spektrum potenzieller Angriffe:

Malware-Verteilung: Angreifer können die Subdomain als Hosting-Plattform für die Verbreitung schädlicher Software nutzen.

Verbreitung von Desinformation: Böswillige Akteure nutzen die Glaubwürdigkeit seriöser Unternehmen wie Medien, Regierungsbehörden oder Universitäten aus und nutzen Subdomains zur Verbreitung falscher Informationen. Dies untergräbt das Vertrauen der Öffentlichkeit in verlässliche Quellen, fördert Desinformationskampagnen, die die öffentliche Meinung manipulieren, und destabilisiert Gemeinschaften und Gesellschaften.

Phishing-Angriffe: Angreifer können mithilfe der Subdomain überzeugende Phishing-Seiten erstellen, um ahnungslose Benutzer dazu zu verleiten, vertrauliche Informationen preiszugeben.

Social-Engineering-Angriffe: Die Subdomain kann als Ausgangspunkt für überzeugende Social-Engineering-Kampagnen dienen, bei denen Einzelpersonen dazu manipuliert werden, vertrauliche Daten preiszugeben oder sich an schädlichen Aktivitäten zu beteiligen.

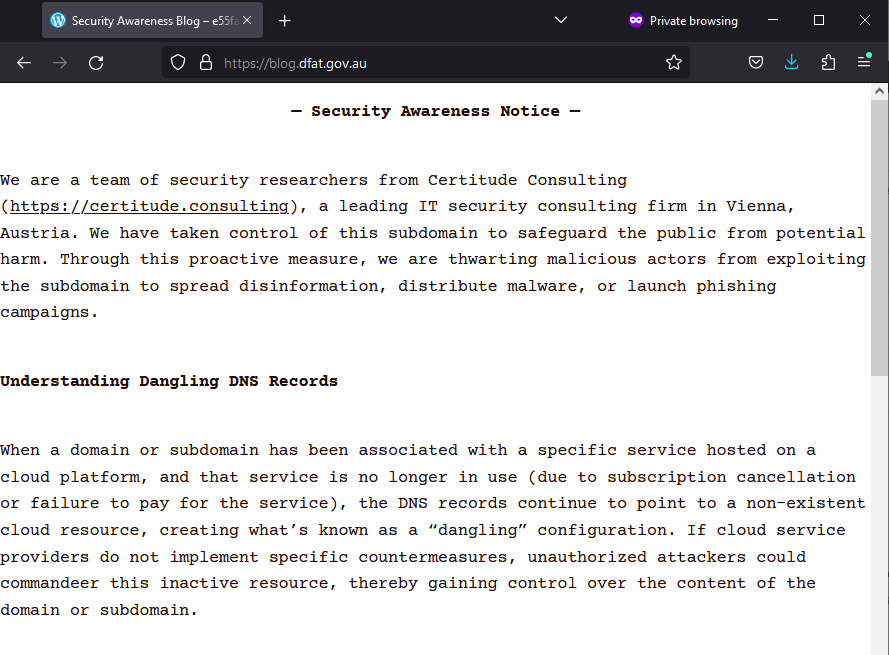

Um potenziellen Angriffen vorzubeugen und das öffentliche Bewusstsein für diese weit verbreitete Sicherheitslücke zu schärfen, haben wir proaktiv die Kontrolle über Websites besonders anfälliger Organisationen übernommen und sie darüber informiert.

Betroffen sind Regierungen, Parteien, Universitäten und Medien

Wir haben auf WordPress.com gehostete Blogs für das australische Ministerium für auswärtige Angelegenheiten und Handel (https://blog.dfat.gov.au), des UK Meteorological Office (https://blog.theukmetoffice.gov.uk), der US Bundesstaaten Rhode Island (https://blog.health.ri.gov) und Nebraska (https://test.ne.gov) sowie der US Bank Varobank (https://blog.varobank.com) übernommen und somit geschützt.

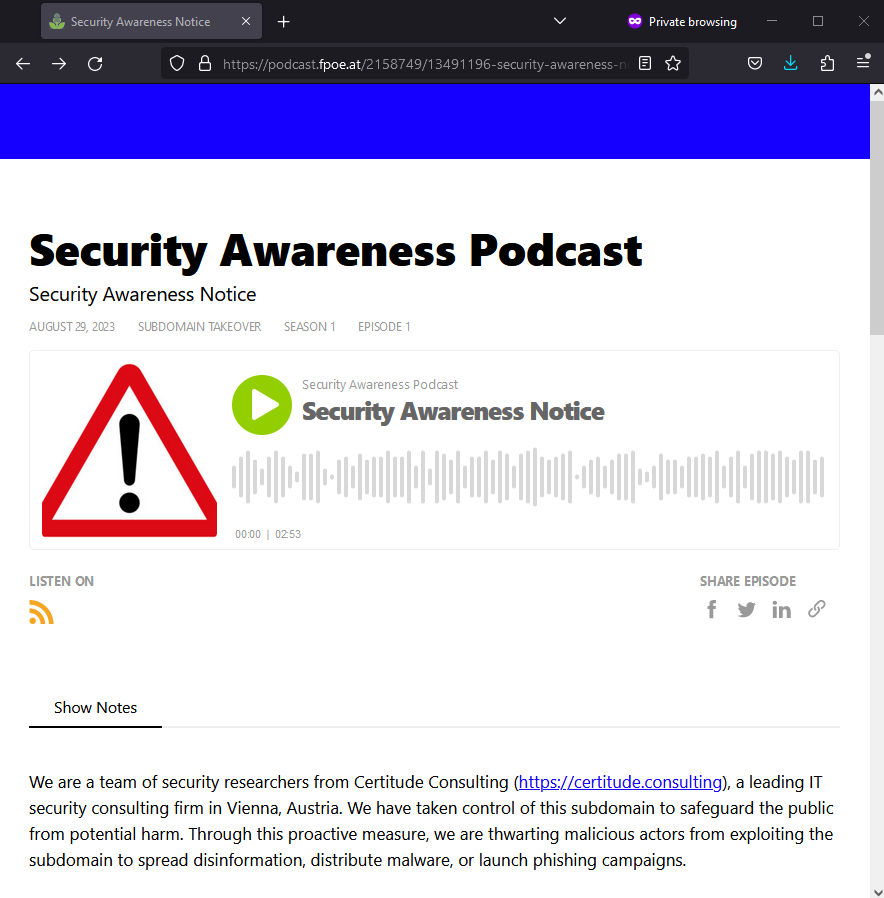

Auch AWS S3 Buckets, auf die durch DNS-Einträge der deutschen Versicherungstochter der Ergo Group Nexible (http://s3.nexible.de/index.html) und des in Deutschland ansässigen Tabakkonzern Dannemann (http://img.dannemann.com/index.html) verwiesen wird wurden durch Certitude Consulting reserviert. Außerdem wurden auf der Plattform Buzzsprout gehostete Podcasts der FPÖ (https://podcast.fpoe.at), des Nasdaq-gelisteten Technologieunternehmens Netscout Systems (https://podcast.netscout.com) und des US Versicherungsunternehmens Penn Mutual (https://podcast.pennmutual.com/) übernommen. Die Situation wird noch besorgniserregender, da für Plattformen wie WordPress oder Buzzsprout gültige TLS-Zertifikate ausgestellt werden. Dieser Aspekt verstärkt die Illusion der Legitimität von Inhalten noch weiter und macht die potenziellen Bedrohungen noch schwieriger zu erkennen.

Ein ähnlicher Ansatz ermöglichte die erzwungene Umleitung von Subdomains. Allerdings wird in diesem Fall kein gültiges TLS-Zertifikat ausgestellt. Auf diese Weise haben wir die Kontrolle über Websites des Nachrichtensenders CNN übernommen (http://insession.blogs.fortune.cnn.com), der Regierung der kanadischen Provinz Neufundland und Labrador (http://atippblog.gov.nl.ca), der internationalen NGO Caritas (http://blog.caritas.org), der US Bank Bankfive (http://blog.bankfive.com), der University of California (http://blog.admission.ucla.edu), der University of Pennsylvania (http://blog.wic.library.upenn.edu) sowie der Stanford University (http://shaqfehgroup.stanford.edu) und haben sie auf einen neu erstellen WordPress-Blog umgeleitet (http://subdomainhijackingblog.wordpress.com).

Erläuterung von Subdomain-Hijacking

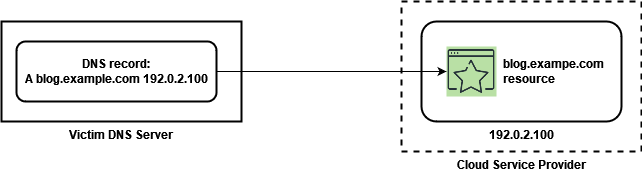

Das Domain Name System (DNS) fungiert als hierarchisches und verteiltes Benennungssystem für Online-Ressourcen wie Server und Dienste. Wenn sich eine Organisation für einen Cloud-Dienst entscheidet, erstellt sie ein Konto innerhalb des Dienstes, konfiguriert die Cloud-Ressourcen entsprechend des eigenen Bedarfs und verknüpft anschließend den Cloud-Dienst durch Setzen der DNS-Einträge auf ihren eigenen DNS-Servern:

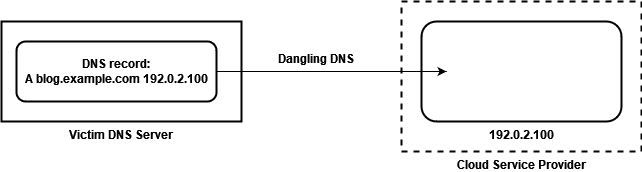

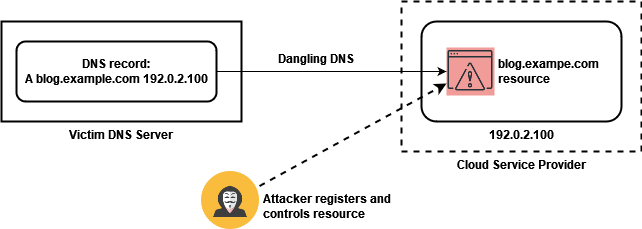

Wird der Cloud-Dienst jedoch zu einem späteren Zeitpunkt nicht mehr verwendet (aufgrund der Kündigung des Abonnements oder der Nichtzahlung des Dienstes), verweisen die DNS-Einträge weiterhin auf die nicht vorhandene Cloud-Ressource, wodurch ein sogenannter „dangling“ DNS-Eintrag entsteht:

Wenn Cloud-Dienstanbieter keine spezifischen Gegenmaßnahmen ergreifen, könnten unbefugte Angreifer ein Konto auf der Cloud-Plattform registrieren und es mit den freien DNS-Einträgen verknüpfen. Da die DNS-Einträge der Organisation immer noch auf den Endpunkt der Cloud-Plattform verweisen, übernimmt der Angreifer effektiv die Kontrolle über die Subdomain, was als „Subdomain-Hijacking“ oder „Subdomain-Takeover“ bezeichnet wird:

Wie kann Subdomain Hijacking verhindert werden?

Certitude Consulting empfiehlt allen Organisationen ihre DNS-Einträge regelmäßig zu überprüfen und Cloud-Ressourcen erst zu deaktivieren, nachdem die zugehörigen DNS-Einträge entfernt wurden.

In den meisten Fällen könnte die Übernahme von Subdomains durch Cloud-Dienste effektiv verhindert werden, indem der Domain-Inhaber durch den Cloud-Provider überprüft und zuvor verwendete Identifikatoren nicht sofort zur Registrierung freigegeben werden. Daher fordert Certitude Consulting auch Cloud-Service-Anbieter dazu auf, solche Schutzmechanismen zu implementieren. Microsoft hat dies vor einigen Monaten für Azure Storage-Konten implementiert. Andere Anbieter, wie zum Beispiel Amazon Web Services, haben solche Mechanismen noch nicht umgesetzt.

Research Methoden und Veröffentlichung

Die Enumeration-Methoden für „dangling“ DNS-Einträge oder Details zu Schwachstellen, die während dieser Untersuchung identifiziert wurden, werden zu diesem Zeitpunkt nicht veröffentlicht. Alle in diesem Beitrag erwähnten Organisationen wurden betreffend ihren „dangling“ DNS-Records kontaktiert. Es war nicht möglich alle >1.000 Organisationen zu informieren. Diesbezügliche Koordination mit dem österreichischen CERT ist im Gange.

Referenzen

Archivierte URLs:

https://web.archive.org/web/20230829125434/https://blog.dfat.gov.au/

https://web.archive.org/web/20230830055441/https://blog.theukmetoffice.gov.uk/

https://web.archive.org/web/20230830055450/https://blog.health.ri.gov/

https://web.archive.org/web/20230830055510/https://test.ne.gov/

https://web.archive.org/web/20230830055605/https://blog.varobank.com/

https://web.archive.org/web/20230830055650/https://podcast.fpoe.at/2158749/13491196-security-awareness-notice

https://web.archive.org/web/20230830055750/https://podcast.netscout.com/2235256/13491204-security-awareness-notice

https://web.archive.org/web/20230830060251/https://podcast.pennmutual.com/2235346/13491211-security-awareness-notice

https://web.archive.org/web/20230830055940/http://s3.nexible.de/index.html

https://web.archive.org/web/20230830060404/http://img.dannemann.com/index.html