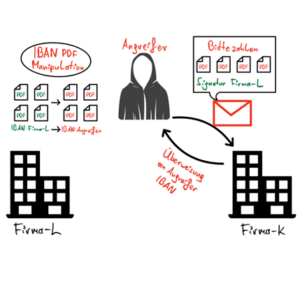

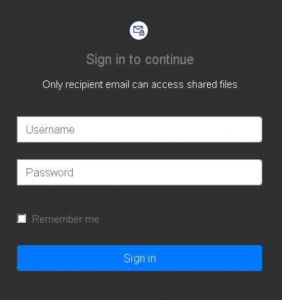

Cybersicherheit Zuhause: Privathaushalte als unterschätzte Angriffsfläche

Smartphones, Smarthome-Systeme, Cloud-Dienste und vernetzte Haushaltsgeräte sind längst fester Bestandteil des Alltags. Doch während Unternehmen und Behörden auf et ...

Lesen Sie mehr